Программы скзи. Основные термины и классификация средств криптографической защиты информации. Требования при использовании скзи

В требованиях по безопасности информации при проектировании информационных систем указываются признаки, характеризующие применяемые средства защиты информации. Они определены различными актами регуляторов в области обеспечения информационной безопасности, в частности - ФСТЭК и ФСБ России. Какие классы защищенности бывают, типы и виды средств защиты, а также где об этом узнать подробнее, отражено в статье.

Введение

Сегодня вопросы обеспечения информационной безопасности являются предметом пристального внимания, поскольку внедряемые повсеместно технологии без обеспечения информационной безопасности становятся источником новых серьезных проблем.

О серьезности ситуации сообщает ФСБ России: сумма ущерба, нанесенная злоумышленниками за несколько лет по всему миру составила от $300 млрд до $1 трлн. По сведениям, представленным Генеральным прокурором РФ, только за первое полугодие 2017 г. в России количество преступлений в сфере высоких технологий увеличилось в шесть раз, общая сумма ущерба превысила $ 18 млн. Рост целевых атак в промышленном секторе в 2017 г. отмечен по всему миру. В частности, в России прирост числа атак по отношению к 2016 г. составил 22 %.

Информационные технологии стали применяться в качестве оружия в военно-политических, террористических целях, для вмешательства во внутренние дела суверенных государств, а также для совершения иных преступлений. Российская Федерация выступает за создание системы международной информационной безопасности.

На территории Российской Федерации обладатели информации и операторы информационных систем обязаны блокировать попытки несанкционированного доступа к информации, а также осуществлять мониторинг состояния защищенности ИТ-инфраструктуры на постоянной основе. При этом защита информации обеспечивается за счет принятия различных мер, включая технические.

Средства защиты информации, или СЗИ обеспечивают защиту информации в информационных системах, по сути представляющих собой совокупность хранимой в базах данных информации, информационных технологий, обеспечивающих ее обработку, и технических средств.

Для современных информационных систем характерно использование различных аппаратно-программных платформ, территориальная распределенность компонентов, а также взаимодействие с открытыми сетями передачи данных.

Как защитить информацию в таких условиях? Соответствующие требования предъявляют уполномоченные органы, в частности, ФСТЭК и ФСБ России. В рамках статьи постараемся отразить основные подходы к классификации СЗИ с учетом требований указанных регуляторов. Иные способы описания классификации СЗИ, отраженные в нормативных документах российских ведомств, а также зарубежных организаций и агентств, выходят за рамки настоящей статьи и далее не рассматриваются.

Статья может быть полезна начинающим специалистам в области информационной безопасности в качестве источника структурированной информации о способах классификации СЗИ на основании требований ФСТЭК России (в большей степени) и, кратко, ФСБ России.

Структурой, определяющей порядок и координирующей действия обеспечения некриптографическими методами ИБ, является ФСТЭК России (ранее - Государственная техническая комиссия при Президенте Российской Федерации, Гостехкомиссия).

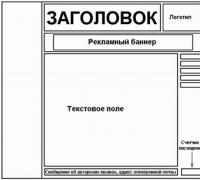

Если читателю приходилось видеть Государственный реестр сертифицированных средств защиты информации , который формирует ФСТЭК России, то он безусловно обращал внимание на наличие в описательной части предназначения СЗИ таких фраз, как «класс РД СВТ», «уровень отсутствия НДВ» и пр. (рисунок 1).

Рисунок 1. Фрагмент реестра сертифицированных СЗИ

Классификация криптографических средств защиты информации

ФСБ России определены классы криптографических СЗИ: КС1, КС2, КС3, КВ и КА.

К основным особенностям СЗИ класса КС1 относится их возможность противостоять атакам, проводимым из-за пределов контролируемой зоны. При этом подразумевается, что создание способов атак, их подготовка и проведение осуществляется без участия специалистов в области разработки и анализа криптографических СЗИ. Предполагается, что информация о системе, в которой применяются указанные СЗИ, может быть получена из открытых источников.

Если криптографическое СЗИ может противостоять атакам, блокируемым средствами класса КС1, а также проводимым в пределах контролируемой зоны, то такое СЗИ соответствует классу КС2. При этом допускается, например, что при подготовке атаки могла стать доступной информация о физических мерах защиты информационных систем, обеспечении контролируемой зоны и пр.

В случае возможности противостоять атакам при наличии физического доступа к средствам вычислительной техники с установленными криптографическими СЗИ говорят о соответствии таких средств классу КС3.

Если криптографическое СЗИ противостоит атакам, при создании которых участвовали специалисты в области разработки и анализа указанных средств, в том числе научно-исследовательские центры, была возможность проведения лабораторных исследований средств защиты, то речь идет о соответствии классу КВ.

Если к разработке способов атак привлекались специалисты в области использования НДВ системного программного обеспечения, была доступна соответствующая конструкторская документация и был доступ к любым аппаратным компонентам криптографических СЗИ, то защиту от таких атак могут обеспечивать средства класса КА.

Классификация средств защиты электронной подписи

Средства электронной подписи в зависимости от способностей противостоять атакам принято сопоставлять со следующими классами: КС1, КС2, КС3, КВ1, КВ2 и КА1. Эта классификация аналогична рассмотренной выше в отношении криптографических СЗИ.

Выводы

В статье были рассмотрены некоторые способы классификации СЗИ в России, основу которых составляет нормативная база регуляторов в области защиты информации. Рассмотренные варианты классификации не являются исчерпывающими. Тем не менее надеемся, что представленная сводная информация позволит быстрее ориентироваться начинающему специалисту в области обеспечения ИБ.

К средствам криптографической защиты информации (СКЗИ) относятся аппаратные, программно-аппаратные и программные средства, реализующие криптографические алгоритмы преобразования информации с целью:

Защиты информации при ее обработке, хранении и передаче по транспортной среде АС;

Обеспечения достоверности и целостности информации (в том числе с использованием алгоритмов цифровой подписи) при ее обработке, хранении и передаче по транспортной среде АС;

Выработки информации, используемой для идентификации и аутентификации субъектов, пользователей и устройств;

Выработки информации, используемой для защиты аутентифицирующих элементов защищенной АС при их выработке, хранении, обработке и передаче.

Предполагается, что СКЗИ используются в некоторой АС (в ряде источников - информационно-телекоммуникационной системе или сети связи), совместно с механизмами реализации и гарантирования политики безопасности.

Криптографическое преобразование обладает рядом существенных особенностей:

В СКЗИ реализован некоторый алгоритм преобразования информации (шифрование, электронная цифровая подпись, контроль целостности)

Входные и выходные аргументы криптографического преобразования присутствуют в АС в некоторой материальной форме (объекты АС)

СКЗИ для работы использует некоторую конфиденциальную информацию (ключи)

Алгоритм криптографического преобразования реализован в виде некоторого материального объекта, взаимодействующего с окружающей средой (в том числе с субъектами и объектами защищенной АС).

Таким образом, роль СКЗИ в защищённой АС - преобразование объектов. В каждом конкретном случае указанное преобразование имеет особенности. Так, процедура зашифрования использует как входные параметры объект - открытый текст и объект - ключ, результатом преобразования является объект - шифрованный текст; наоборот, процедура расшифрования использует как входные параметры шифрованный текст и ключ; процедура простановки цифровой подписи использует как входные параметры объект - сообщение и объект - секретный ключ подписи, результатом работы цифровой подписи является объект - подпись, как правило, интегрированный в объект - сообщение. Можно говорить о том, что СКЗИ производит защиту объектов на семантическом уровне. В то же время объекты - параметры криптографического преобразования являются полноценными объектами АС и могут быть объектами некоторой политики безопасности (например, ключи шифрования могут и должны быть защищены от НСД, открытые ключи для проверки цифровой подписиот изменений). Итак, СКЗИ в составе защищенных АС имеют конкретную реализацию - это может быть отдельное специализированное устройство, встраиваемое в компьютер, либо специализированная программа. Существенно важными являются следующие моменты:

СКЗИ обменивается информацией с внешней средой, а именно: в него вводятся ключи, открытый текст при шифровании

СКЗИ в случае аппаратной реализации использует элементную базу ограниченной надежности (т.е. в деталях, составляющих СКЗИ, возможны неисправности или отказы)

СКЗИ в случае программной реализации выполняется на процессоре ограниченной надежности и в программной среде, содержащей посторонние программы, которые могут повлиять на различные этапы его работы

СКЗИ хранится на материальном носителе (в случае программной реализации) и может быть при хранении преднамеренно или случайно искажено

СКЗИ взаимодействует с внешней средой косвенным образом (питается от электросети, излучает электромагнитные поля)

СКЗИ изготавливает или/и использует человек, могущий допустить ошибки (преднамеренные или случайные) при разработке и эксплуатации

Существующие средства защиты данных в телекоммуникационных сетях можно разделить на две группы по принципу построения ключевой системы и системы аутентификации. К первой группе отнесем средства, использующие для построения ключевой системы и системы аутентификации симметричные криптоалгоритмы, ко второй - асимметричные.

Проведем сравнительный анализ этих систем. Готовое к передаче информационное сообщение, первоначально открытое и незащищенное, зашифровывается и тем самым преобразуется в шифрограмму, т. е. в закрытые текст или графическое изображение документа. В таком виде сообщение передается по каналу связи, даже и не защищенному. Санкционированный пользователь после получения сообщения дешифрует его (т. е. раскрывает) посредством обратного преобразования криптограммы, вследствие чего получается исходный, открытый вид сообщения, доступный для восприятия санкционированным пользователям. Методу преобразования в криптографической системе соответствует использование специального алгоритма. Действие такого алгоритма запускается уникальным числом (последовательностью бит), обычно называемым шифрующим ключом.

Для большинства систем схема генератора ключа может представлять собой набор инструкций и команд либо узел аппаратуры, либо компьютерную программу, либо все это вместе, но в любом случае процесс шифрования (дешифрования) реализуется только этим специальным ключом. Чтобы обмен зашифрованными данными проходил успешно, как отправителю, так и получателю, необходимо знать правильную ключевую установку и хранить ее в тайне. Стойкость любой системы закрытой связи определяется степенью секретности используемого в ней ключа. Тем не менее, этот ключ должен быть известен другим пользователям сети, чтобы они могли свободно обмениваться зашифрованными сообщениями. В этом смысле криптографические системы также помогают решить проблему аутентификации (установления подлинности) принятой информации. Взломщик в случае перехвата сообщения будет иметь дело только с зашифрованным текстом, а истинный получатель, принимая сообщения, закрытые известным ему и отправителю ключом, будет надежно защищен от возможной дезинформации. Кроме того, существует возможность шифрования информации и более простым способом - с использованием генератора псевдослучайных чисел. Использование генератора псевдослучайных чисел заключается в генерации гаммы шифра с помощью генератора псевдослучайных чисел при определенном ключе и наложении полученной гаммы на открытые данные обратимым способом. Этот метод криптографической защиты реализуется достаточно легко и обеспечивает довольно высокую скорость шифрования, однако недостаточно стоек к дешифрованию.

Для классической криптографии характерно использование одной секретной единицы - ключа, который позволяет отправителю зашифровать сообщение, а получателю расшифровать его. В случае шифрования данных, хранимых на магнитных или иных носителях информации, ключ позволяет зашифровать информацию при записи на носитель и расшифровать при чтении с него.

«Организационно-правовые методы информационной безопасности»

Основные нормативные руководящие документы, касающиеся государственной тайны, нормативно-справочные документы

На сегодняшний день в нашей стране создана стабильная законодательная основа в области защиты информации. Основополагающим законом можно назвать Федеральный закон РФ «О информации, информационных технологиях и о защите информации». «Государственное регулирование отношений в сфере защиты информации осуществляется путем установления требований о защите информации, а также ответственности за нарушение законодательства Российской Федерации об информации, информационных технологиях и о защите информации».Так же Закон устанавливает обязанности обладателей информации и операторов информационных систем.

Что касается «кодифицированного» регулирования обеспечения информационной безопасности, то нормы Кодекса об административных правонарушениях РФ и Уголовного кодекса РФ, так же содержат необходимые статьи. В ст. 13.12 КоАП РФ говориться о нарушении правил защиты информации. Так же ст. 13.13, предусматривающая наказание за незаконную деятельность в области защиты информации. И ст. 13.14. в которой предусматривается наказание за разглашение информации с ограниченным доступом. Статья 183. УК РФ предусматривает наказание за незаконные получение и разглашение сведений, составляющих коммерческую, налоговую или банковскую тайну.

Федеральным законом «Об информации, информатизации и защите информации» определено, что государственные информационные ресурсы Российской Федерации являются открытыми и общедоступными. Исключение составляет документированная информация, отнесенная законом к категории ограниченного доступа.

Понятие государственной тайны определено в Законе «О государственной тайне» как «защищаемые государством сведения в области его военной, внешнеполитической, экономической, разведывательной, контрразведывательной и оперативно-розыскной деятельности, распространение которых может нанести ущерб безопасности Российской Федерации». Таким образом, исходя из баланса интересов государства, общества и граждан, область применения Закона ограничена определенными видами деятельности: военной, внешнеполитической, экономической, разведывательной, контрразведывательной и оперативно-розыскной.

Закон определил, что основным критерием является принадлежность засекречиваемых сведений государству.

Закон также закрепил создание ряда органов в области защиты государственной тайны, в частности, межведомственной комиссии по защите государственной тайны, ввел институт должностных лиц, наделенных полномочиями по отнесению сведений к государственной тайне, с одновременным возложением на них персональной ответственности за деятельность по защите государственной тайны в сфере их ведения.

Общая организация и координация работ в стране по защите информации, обрабатываемой техническими средствами, осуществляется коллегиальным органом – Федеральной службой по техническому и экспортному контролю (ФСТЭК) России при Президенте Российской Федерации, которая осуществляет контроль за обеспечением в органах государственного управления и на предприятиях, ведущих работы по оборонной и другой секретной тематики.

Назначение и задачи в сфере обеспечения информационной безопасности на уровне государства

Государственная политика обеспечения информационной безопасности Российской Федерации определяет основные направления деятельности федеральных органов государственной власти и органов государственной власти субъектов Российской Федерации в этой области, порядок закрепления их обязанностей по защите интересов Российской Федерации в информационной сфере в рамках направлений их деятельности и базируется на соблюдении баланса интересов личности, общества и государства в информационной сфере. Государственная политика обеспечения информационной безопасности Российской Федерации основывается на следующих основных принципах: соблюдение Конституции Российской Федерации, законодательства Российской Федерации, общепризнанных принципов и норм международного права при осуществлении деятельности по обеспечению информационной безопасности Российской Федерации; открытость в реализации функций федеральных органов государственной власти, органов государственной власти субъектов Российской Федерации и общественных объединений, предусматривающая информирование общества об их деятельности с учетом ограничений, установленных законодательством Российской Федерации; правовое равенство всех участников процесса информационного взаимодействия вне зависимости от их политического, социального и экономического статуса, основывающееся на конституционном праве граждан на свободный поиск, получение, передачу, производство и распространение информации любым законным способом; приоритетное развитие отечественных современных информационных и телекоммуникационных технологий, производство технических и программных средств, способных обеспечить совершенствование национальных телекоммуникационных сетей, их подключение к глобальным информационным сетям в целях соблюдения жизненно важных интересов Российской Федерации.

Государство в процессе реализации своих функций по обеспечению информационной безопасности Российской Федерации: проводит объективный и всесторонний анализ и прогнозирование угроз информационной безопасности Российской Федерации, разрабатывает меры по ее обеспечению; организует работу законодательных (представительных) и исполнительных органов государственной власти Российской Федерации по реализации комплекса мер, направленных на предотвращение, отражение и нейтрализацию угроз информационной безопасности Российской Федерации; поддерживает деятельность общественных объединений, направленную на объективное информирование населения о социально значимых явлениях общественной жизни, защиту общества от искаженной и недостоверной информации; осуществляет контроль за разработкой, созданием, развитием, использованием, экспортом и импортом средств защиты информации посредством их сертификации и лицензирования деятельности в области защиты информации; проводит необходимую протекционистскую политику в отношении производителей средств информатизации и защиты информации на территории Российской Федерации и принимает меры по защите внутреннего рынка от проникновения на него некачественных средств информатизации и информационных продуктов; способствует предоставлению физическим и юридическим лицам доступа к мировым информационным ресурсам, глобальным информационным сетям; формулирует и реализует государственную информационную политику России; организует разработку федеральной программы обеспечения информационной безопасности Российской Федерации, объединяющей усилия государственных и негосударственных организаций в данной области; способствует интернационализации глобальных информационных сетей и систем, а также вхождению России в мировое информационное сообщество на условиях равноправного партнерства.

Совершенствование правовых механизмов регулирования общественных отношений, возникающих в информационной сфере, является приоритетным направлением государственной политики в области обеспечения информационной безопасности Российской Федерации.

Это предполагает: оценку эффективности применения действующих законодательных и иных нормативных правовых актов в информационной сфере и выработку программы их совершенствования; создание организационно-правовых механизмов обеспечения информационной безопасности; определение правового статуса всех субъектов отношений в информационной сфере, включая пользователей информационных и телекоммуникационных систем, и установление их ответственности за соблюдение законодательства Российской Федерации в данной сфере; создание системы сбора и анализа данных об источниках угроз информационной безопасности Российской Федерации, а также о последствиях их осуществления; разработку нормативных правовых актов, определяющих организацию следствия и процедуру судебного разбирательства по фактам противоправных действий в информационной сфере, а также порядок ликвидации последствий этих противоправных действий; разработку составов правонарушений с учетом специфики уголовной, гражданской, административной, дисциплинарной ответственности и включение соответствующих правовых норм в уголовный, гражданский, административный и трудовой кодексы, в законодательство Российской Федерации о государственной службе; совершенствование системы подготовки кадров, используемых в области обеспечения информационной безопасности Российской Федерации.

Правовое обеспечение информационной безопасности Российской Федерации должно базироваться, прежде всего, на соблюдении принципов законности, баланса интересов граждан, общества и государства в информационной сфере. Соблюдение принципа законности требует от федеральных органов государственной власти и органов государственной власти субъектов Российской Федерации при решении возникающих в информационной сфере конфликтов неукоснительно руководствоваться законодательными и иными нормативными правовыми актами, регулирующими отношения в этой сфере. Соблюдение принципа баланса интересов граждан, общества и государства в информационной сфере предполагает законодательное закрепление приоритета этих интересов в различных областях жизнедеятельности общества, а также использование форм общественного контроля деятельности федеральных органов государственной власти и органов государственной власти субъектов Российской Федерации. Реализация гарантий конституционных прав и свобод человека и гражданина, касающихся деятельности в информационной сфере, является важнейшей задачей государства в области информационной безопасности. Разработка механизмов правового обеспечения информационной безопасности Российской Федерации включает в себя мероприятия по информатизации правовой сферы в целом. В целях выявления и согласования интересов федеральных органов государственной власти, органов государственной власти субъектов Российской Федерации и других субъектов отношений в информационной сфере, выработки необходимых решений государство поддерживает формирование общественных советов, комитетов и комиссий с широким представительством общественных объединений и содействует организации их эффективной работы.

Особенности сертификации и стандартизации криптографических услуг

Практически во всех странах, обладающих развитыми криптографическими технологиями, разработка СКЗИ относится к сфере государственного регулирования. Государственное регулирование включает, как правило, лицензирование деятельности, связанной с разработкой и эксплуатацией криптографических средств, сертификацию СКЗИ и стандартизацию алгоритмов криптографических преобразований.

Лицензированию подлежат следующие виды деятельности: разработка, производство, проведение сертификационных испытаний, реализация, эксплуатация шифровальных средств, предназначенных для криптографической защиты информации, содержащей сведения, составляющие государственную или иную охраняемую законом тайну, при ее обработке, хранении и передаче по каналам связи, а также предоставление услуг в области шифрования этой информации; разработка, производство, проведение сертификационных испытаний, эксплуатация систем и комплексов телекоммуникаций высших органов государственной власти Российской Федерации; разработка, производство, проведение сертификационных испытаний, реализация, эксплуатация закрытых систем и комплексов телекоммуникаций органов власти субъектов Российской Федерации, центральных органов федеральной исполнительной власти, организаций, предприятий, банков и иных учреждений, расположенных на территории Российской Федерации, независимо от их ведомственной принадлежности и форм собственности (далее - закрытых систем и комплексов телекоммуникаций), предназначенных для передачи информации, составляющей государственную или иную охраняемую законом тайну; проведение сертификационных испытаний, реализация и эксплуатация шифровальных средств, закрытых систем и комплексов телекоммуникаций, предназначенных для обработки информации, не содержащей сведений, составляющих государственную или иную охраняемую законом тайну, при ее обработке, хранении и передаче по каналам связи, а также предоставление услуг в области шифрования этой информации

К шифровальным средствам относятся: реализующие криптографические алгоритмы преобразования информации аппаратные, программные и аппаратно-программные средства, обеспечивающие безопасность информации при ее обработке, хранении и передаче по каналам связи, включая шифровальную технику; реализующие криптографические алгоритмы преобразования информации аппаратные, программные и аппаратно-программные средства защиты от несанкционированного доступа к информации при ее обработке и хранении; реализующие криптографические алгоритмы преобразования информации аппаратные, программные и аппаратно-программные средства защиты от навязывания ложной информации, включая средства имитозащиты и "цифровой подписи"; аппаратные, аппаратно-программные и программные средства для изготовления ключевых документов к шифровальным средствам независимо от вида носителя ключевой информации.

К закрытым системам и комплексам телекоммуникаций относятся системы и комплексы телекоммуникаций, в которых обеспечивается защита информации с использованием шифровальных средств, защищенного оборудования и организационных мер.

Дополнительно лицензированию подлежат следующие виды деятельности: эксплуатация шифровальных средств и/или средств цифровой подписи, а также шифровальных средств для защиты электронных платежей с использованием пластиковых кредитных карточек и смарт – карт; оказание услуг по защите (шифрованию) информации; монтаж, установка, наладка шифровальных средств и/или средств цифровой подписи, шифровальных средств для защиты электронных платежей с использованием пластиковых кредитных карточек и смарт – карт; разработка шифровальных средств и/или средств цифровой подписи, шифровальных средств для защиты электронных платежей с использованием пластиковых кредитных карточек и смарт-карт

Порядок сертификации СКЗИ установлен "Системой сертификации средств криптографической защиты информации РОСС.Р11.0001.030001 Госстандарта России.

Стандартизация алгоритмов криптографических преобразований включает всесторонние исследования и публикацию в виде стандартов элементов криптографических процедур с целью использования разработчиками СКЗИ апробированных криптографически стойких преобразований, обеспечения возможности совместной работы различных СКЗИ, а также возможности тестирования и проверки соответствия реализации СКЗИ заданному стандартом алгоритму. В России приняты следующие стандарты - алгоритм криптографического преобразования 28147-89, алгоритмы хеширования, простановки и проверки цифровой подписи Р34.10.94 и Р34.11.94. Из зарубежных стандартов широко известны и применяются алгоритмы шифрования DES, RC2, RC4, алгоритмы хеширования МD2, МD4 и МD5, алгоритмы простановки и проверки цифровой подписи DSS и RSA.

Законодательная база информационной безопасности

Основные понятия, требования, методы и средства проектирования и оценки системы информационной безопасности для информационных систем (ИС) отражены в следующих основополагающих документах:

"Оранжевая книга" Национального центра защиты компьютеров

"Гармонизированные критерии Европейских стран (ITSEC)";

Концепция защиты от НСД Госкомиссии при Президенте РФ.

Концепция информационной безопасности

Концепция безопасности разрабатываемой системы – "это набор законов, правил и норм поведения, определяющих, как организация обрабатывает, защищает и распространяет информацию. В частности, правила определяют, в каких случаях пользователь имеет право оперировать с определенными наборами данных. Чем надежнее система, тем строже и многообразнее должна быть концепция безопасности. В зависимости от сформулированной концепции можно выбирать конкретные механизмы, обеспечивающие безопасность системы. Концепция безопасности – это активный компонент защиты, включающий в себя анализ возможных угроз и выбор мер противодействия".

Концепция безопасности разрабатываемой системы согласно "Оранжевой книге" должна включать в себя следующие элементы:

Произвольное управление доступом;

Безопасность повторного использования объектов;

Метки безопасности;

Принудительное управление доступом.

Рассмотрим содержание перечисленных элементов.

Произвольное управление доступом – это метод ограничения доступа к объектам, основанный на учете личности субъекта или группы, в которую субъект входит. Произвольность управления состоит в том, что некоторое лицо (обычно владелец объекта) может по своему усмотрению давать другим субъектам или отбирать у них права доступа к объекту.

Главное достоинство произвольного управления доступом – гибкость, главные недостатки – рассредоточенность управления и сложность централизованного контроля, а также оторванность прав доступа от данных, что позволяет копировать секретную информацию в общедоступные файлы.

Безопасность повторного использования объектов – важное на практике дополнение средств управления доступом, предохраняющее от случайного или преднамеренного извлечения секретной информации из "мусора". Безопасность повторного использования должна гарантироваться для областей оперативной памяти (в частности, для буферов с образами экрана, расшифрованными паролями и т.п.), для дисковых блоков и магнитных носителей в целом.

Метки безопасности ассоциируются с субъектами и объектами для реализации принудительного управления доступом. Метка субъекта описывает его благонадежность, метка объекта – степень закрытости содержащейся в нем информации. Согласно "Оранжевой книге" метки безопасности состоят из двух частей – уровня секретности и списка категорий. Главная проблема, которую необходимо решать в связи с метками, – это обеспечение их целостности. Во-первых, не должно быть непомеченных субъектов и объектов, иначе в меточной безопасности появятся легко используемые бреши. Во-вторых, при любых операциях с данными метки должны оставаться правильными. Одним из средств обеспечения целостности меток безопасности является разделение устройств на многоуровневые и одноуровневые. На многоуровневых устройствах может храниться информация разного уровня секретности (точнее, лежащая в определенном диапазоне уровней). Одноуровневое устройство можно рассматривать как вырожденный случай многоуровневого, когда допустимый диапазон состоит из одного уровня. Зная уровень устройства, система может решить, допустимо ли записывать на него информацию с определенной меткой.

Принудительное управление доступом основано на сопоставлении меток безопасности субъекта и объекта. Этот способ управления доступом называется принудительным, поскольку он не зависит от воли субъектов (даже системных администраторов). Принудительное управление доступом реализовано во многих вариантах операционных систем и СУБД, отличающихся повышенными мерами безопасности.

Средства криптографической защиты информации применяются для защиты личных или секретных сведений, передающихся по линиям связи. Чтобы сохранить конфиденциальность данных, рекомендуется пройти авторизацию, аутентификацию сторон при помощи протоколов TLS, IPSec, обеспечить безопасность электронной подписи и самого канала связи.

Компания ISBC предлагает эффективные решения под брендом , касающиеся применения безопасных хранилищ для важной информации, электронной подписи, охраны доступа при использовании систем контроля. С нами сотрудничают крупнейшие государственные организации, включая ФНС России, ведущие производители средств криптографической защиты информации и разработчики программного обеспечения, удостоверяющие центры, работающие в разных регионах России.

СКЗИ: виды, применение

При использовании СКЗИ применяются следующие методы:

- Авторизация данных, обеспечение криптозащиты их юридической значимости в процессе передачи, хранения. Для этого используются алгоритмы формирования электронного ключа, его проверки в соответствии с указанным регламентом.

- Криптографическая защита личной или секретной информации, контроль над ее целостностью. Применение ассиметричного шифрования, имитозащита (исключение вероятности подмены данных).

- Криптографическая защита прикладного, системного программного обеспечения. Обеспечение контроля над несанкционированными изменениями, некорректной работой.

- Управление основными элементами системы согласно установленному регламенту.

- Аутентификация сторон, которые обмениваются данными.

- Криптографическая защита передачи информации с применением протокола TLS.

- Использование средств криптографической защиты IP-соединений путем использования ESP, IKE, AH.

Полное описание применения средств криптографической защиты информации содержится в профильных документах.

Решения СКЗИ

В процессе обеспечения информационной безопасности СКЗИ применяют нижеперечисленные методы:

- Аутентификация в приложениях осуществляется благодаря Blitz Identity Provider. Сервер аутентификации позволяет, используя единую учетную запись, управлять подключенными ресурсами любых типов (приложения Native, Web, Desktop), обеспечивает строгую проверку подлинности пользователи при помощи токена, смарт-карты.

- В момент установления связи опознание сторон обеспечивается благодаря электронной подписи. Inter-PRO обеспечивает защиту HTTP-трафика, возможность редактирования, контроля цифровой подписи онлайн.

- Средства для криптографической защиты, применяемые для конфиденциальности цифрового документооборота, также используют электронную подпись. Для работы с электронным ключом в формате веб-приложения применяется плагин Blitz Smart Card Plugin.

- Применение криптографических средств защиты позволяет исключить внедрение закладных устройств и вредоносного ПО, модификацию системы.

Классификация СКЗИ

Средства, используемые для криптографической защиты открытой информации в разных системах, обеспечения конфиденциальности в открытых сетях, нацелены на защиту целостности данных. Важно, что применение подобных инструментов для хранения государственной тайны запрещено законодательством, но вполне подходит для обеспечения сохранности персональных сведений.

Средства, используемые для криптографической защиты информации, классифицируются в зависимости от вероятной угрозы, оценки вероятного способа взлома системы. Они зависят от наличия недокументированных возможностей или несоответствия заявленным характеристикам, которые могут содержать:

- системное ПО;

- прикладное ПО;

- прочие недостатки носителя информации.

Программная защита представлена комплексом решений, предназначенных для шифрования сообщений, размещенных на разных носителях информации. Такими носителями информации могут быть карты памяти, флешки или жесткие диски. Самые простые из них можно найти в открытом доступе. К программной криптозащите можно отнести виртуальные сети, предназначенные для обмена сообщениями, работающими «поверх Интернета», например, VPN, расширения, имеющие протокол HTTP, поддерживающие расширения для шифрования HTTPS, SSL. Протоколы, используемые для обмена сведениями, применяются для создания интернет-приложений, в IP-телефонии.

Программную криптозащиту удобно использовать на домашних компьютерах, для серфинга по сети Интернет, в других областях, где не предъявляются высокие требования к функциональности, надежности системы. Или, как при использовании сети интернет, требуется создание большого количества различных защищенных соединений.

Системы аппаратной криптозащиты

Средства аппаратной криптографической защиты представляют собой физические приборы, связанные с системой передачи данных, обеспечивающие шифрование, запись, передачу сведений. Аппараты могут представлять собой персональные устройства или выглядеть в качестве:

- USB-шифраторов, флеш-дисков.

Используя эти устройства можно построить идеально защищенные компьютерные сети.

Средства аппаратной криптозащиты легко устанавливаются, выдают высокую скорость отклика. Информация, необходимая для обеспечения высокого уровня криптографической защиты, размещается в памяти устройства. Она может быть считана контактным или бесконтактным способом.

При использовании СКЗИ, выпускаемых под брендом ESMART, вы получите эффективные технологии, осуществляющие эффективную криптографическую защиту в режимах онлайн или оффлайн, аутентификацию пользователя при помощи токенов, смарт-карт или биометрических данных. Сочетание аппаратных методов с программными решениями позволяет получить самый высокий уровень защиты при небольших затратах времени, сил в процессе обмена информацией.

Важной особенностью продуктовой линейки средств криптографической защиты ESMART® является наличие единственного в своем роде продукта – , основанного на отечественной микросхеме MIK 51 от ПАО «Микрон», с помощью которого можно эффективно решить многие проблемы, связанные с безопасностью и защитой данных. Он представляет собой СКЗИ с аппаратной поддержкой российских криптографических алгоритмов ГОСТ на базе отечественной микросхемы.

СКЗИ ESMART® Token ГОСТ выпускается в виде смарт-карт и токенов. Разработка компании ESMART сертифицирована ФСБ России по классам КС1/КС2/КС3. Сертификат №СФ/124-3668 удостоверяет, что СКЗИ ESMART Token ГОСТ, соответствует требованиям ФСБ России к шифровальным (криптографическим) средствам класса КС1/КС2/КС3, требованиям к средствам электронной подписи, утвержденным приказом ФСБ №796 и может использоваться для криптографической защиты информации, не содержащий сведений, составляющих государственную тайну. Извещение АБПН.1-2018 допускает использовать ГОСТ Р 34.10-2001 в СКЗИ ESMART Token ГОСТ в течении срока действия сертификата в связи переносом сроков перехода на ГОСТ Р 34.10-2012 до 1 января 2020 года. Также ESMART® Token ГОСТ может использоваться для генерации ключей, формирования и проверки электронной подписи, строгой многофакторной аутентификации пользователей и др.

Компания ESMART предлагает приобрести современные СКЗИ по лучшим ценам от производителя. Наш инженерный R&D центр и производство расположены в Зеленограде. Использование чипов российского производства позволяет предложить лучшие максимально конкурентоспособные цены на средства криптографической защиты информации для государственных проектов, предприятий и организаций.

Криптографическая защита информации - защита информации с помощью ее криптографического преобразования.

Криптографические методы в настоящее время являются базовыми для обеспечения надежной аутентификации сторон информационного обмена, защиты.

К средствам криптографической защиты информации (СКЗИ) относятся аппаратные, программно-аппаратные и программные средства, реализующие криптографические алгоритмы преобразования информации с целью:

Защиты информации при ее обработке, хранении и передаче;

Обеспечения достоверности и целостности информации (в том числе с использованием алгоритмов цифровой подписи) при ее обработке, хранении и передаче;

Выработки информации, используемой для идентификации и аутентификации субъектов, пользователей и устройств;

Выработки информации, используемой для защиты аутентифицирующих элементов защищенной АС при их выработке, хранении, обработке и передаче.

Криптографические методы предусматривают шифрование и кодирование информации . Различают два основных метода шифрования: симметричный и асимметричный. В первом из них один и тот же ключ (хранящийся в секрете) используется и для зашифрования, и для расшифрования данных.

Разработаны весьма эффективные (быстрые и надежные) методы симметричного шифрования. Существует и национальный стандарт на подобные методы - ГОСТ 28147-89 «Системы обработки информации. Защита криптографическая. Алгоритм криптографического преобразования».

В асимметричных методах используются два ключа. Один из них, несекретный (он может публиковаться вместе с другими открытыми сведениями о пользователе), применяется для шифрования, другой (секретный, известный только получателю) - для расшифрования. Самым популярным из асимметричных является метод RSA, основанный на операциях с большими (100-значными) простыми числами и их произведениями.

Криптографические методы позволяют надежно контролировать целостность как отдельных порций данных, так и их наборов (таких как поток сообщений); определять подлинность источника данных; гарантировать невозможность отказаться от совершенных действий ("неотказуемость").

В основе криптографического контроля целостности лежат два понятия:

Электронная подпись (ЭП).

Хэш-функция - это труднообратимое преобразование данных (односторонняя функция), реализуемое, как правило, средствами симметричного шифрования со связыванием блоков. Результат шифрования последнего блока (зависящий от всех предыдущих) и служит результатом хэш-функции.

Криптография как средство защиты (закрытия) информации приобретает все более важное значение в коммерческой деятельности.

Для преобразования информации используются различные шифровальные средства: средства шифрования документов, в том числе и портативного исполнения, средства шифрования речи (телефонных и радиопереговоров), средства шифрова-ния телеграфных сообщений и передачи данных.

Для защиты коммерческой тайны на международном и отечественном рынке предлагаются различные технические устройства и комплекты профессиональной аппаратуры шифрова-ния и криптозащиты телефонных и радиопереговоров, деловой переписки и пр.

Широкое распространение получили скремблеры и маскираторы, заменяющие речевой сигнал цифровой передачей данных. Производятся средства защиты те-летайпов, телексов и факсов. Для этих целей использу-ются шифраторы, выполняемые в виде отдельных уст-ройств, в виде приставок к аппаратам или встраивае-мые в конструкцию телефонов, факс-модемов и других аппаратов связи (радиостанции и другие). Для обеспечения достоверности передаваемых электронных сообщений широко применяется электронная цифровая подпись.